Hoe voorkomen we veiligheidsrisico’s op de fysieke netwerklaag in en om het datacenter?

Met de toenemende populariteit van edge- en IoT-toepassingen is het implementeren van beveiligingsoplossingen in behuizingen en andere netwerkcomponenten een essentieel onderdeel van de fysieke en logische netwerkarchitectuur. Zo’n architectuur maakt het immers mogelijk om met behulp van een meerlaagse beveiligingsstrategie apparatuur en mensen effectief te beschermen, mits uiteraard correct geïmplementeerd. Welke beveiligingsoplossingen en componenten maken een effectieve toegangscontrole tot automatiseringssystemen mogelijk, vragen Michael Jammal en Marty Kronz van Panduit zich af.

Als er één branche is waar digitale transformatie grote voordelen kan bieden, is het wel de manufacturing-sector. Digitale transformatie heeft daarbij niet alleen betrekking op het maken van producten. De toegang tot de enorme hoeveelheid data gedurende de gehele product life cycle - van ontwikkeling tot bestelling en de jarenlange gebruiksperiode - is een belangrijk aspect van Industrie 4.0. Om toegang tot al die data te regelen speelt het fysieke netwerk een hoofdrol. Deze infrastructuur bevat vaak echter tal van onzichtbare zwakke punten op de fysieke verbindingslaag.

Al deze data is tegelijkertijd een vloek en een zegen. Een zegen omdat veel informatie beschikbaar is over de herkomst, de kwaliteit en het fabricageproces van producten op te vragen zodra dat nodig is. Maar het is ook een vloek, omdat al deze data op alle niveaus van het bedrijf beschikbaar moet zijn. Dat stelt hoge eisen aan de beveiliging van het netwerk - en dat gaat (veel) verder dan enkel en alleen de data en de applicaties beschermen. Ieder toegangspunt tot het netwerk - en dat zijn er in een IoT- of edge-netwerk vaak erg veel - vormt hierbij een security-risico.

Datastromen

Oudere automatiseringssystemen lopen hierbij in de regel meer risico's omdat daarvoor geen kwetsbaarheden meer worden opgelost. De focus van de leveranciers ligt immers op nieuwe systemen. Deze oudere omgevingen brengen dus grotere risico’s met zich mee voor zowel meet- en regeltechnici als de beheerders van geïntegreerde ICT-netwerken. Met name in zogenaamde ‘brownfield’ scenario’s ofwel het integreren van bestaande stand-alone automatiseringsoplossingen in het totale bedrijfsnetwerk.

Productiedata komt binnen bij de edge-apparatuur. De feitelijke computing vindt plaats in de edge-applicatielaag, waardoor in realtime kan worden gereageerd op wijzigingen in nabijgelegen apparaten en sensoren. Verdere verwerking en opslag van de data wordt ondersteund door de controlelaag, die ook functies op hogere niveaus, lokale rapportage en dergelijke omvat. Sommige data wordt lokaal opgeslagen en verwerkt door de servers, maar de meeste functies op hogere niveaus worden afgehandeld in de controlelaag van de architectuur. Denk hierbij aan (cloud servers of andere datacenters). Daarom is het van cruciaal belang voor het veilig functioneren van het totale systeem dat de edge-laag tegen aanvallen wordt beschermd.

Het is duidelijk dat wanneer data niet tijdig en probleemloos vanaf de edge-apparaten wordt verstuurd, de analyses op hogere niveaus en de big data-beheerfuncties niet tijdig en responsief genoeg kunnen functioneren voor het verbeteren van de prestaties van bijvoorbeeld MRP- en CRM-systemen. Beveiligingsrisico's, problemen met de productlevenscyclus, databescherming en tal van andere kwetsbaarheden worden op ieder niveau van de infrastructuur geanalyseerd en gemeten, op elk punt in de organisatie. Alleen zo is de delicate balans te bereiken tussen productiviteit, winstgevendheid, klanttevredenheid en beveiliging.

Fysieke beveiliging op edge-niveau

Wat moeten we regelen als het gaat om Fysieke beveiliging op edge-nivea?

- Alle datapoorten worden beschermd met fysieke beveiligingsmaatregelen, zoals sleutels om sabotage van het netwerkverkeer te voorkomen.

- Specifieke of zelfs alle netwerkpoorten worden vergrendeld bij de aansluiting om netwerkonderbrekingen te voorkomen, door de RJ45-connectoren te beschermen met vergrendelingsapparaten voor de patchkabels.

- Gekleurde datapoorten worden versleuteld om het mixen van datastromen te voorkomen. Netwerksegmentatie door middel van gekleurde of versleutelde datapoorten kan niet meer eenvoudig worden aangepast na het oorspronkelijke netwerkontwerp en de implementatie daarvan. Door gekleurde en versleutelde poorten met vaste IP-adressen hebben technici volledige controle over de netwerksegmenten en datastromen, voor de hele levensduur van het controlesysteem.

- Netwerkaggregatiepunten worden beveiligd met fysieke en gecodeerde toegangssleutels, waarmee onbevoegden uit de netwerkkasten en datasystemen worden geweerd.

We kunnen sommige van deze fysieke beveiligingsmaatregelen ook verwerken in bestaande ‘brownfield’ automatiserings- en controlesystemen om de kwetsbaarheid van die oudere controlesystemen te reduceren.

Netwerkaansluitingen voor edge-systemen

De keuze voor de juiste netwerkmaterialen (koper, fiber, netwerkkasten en kabeldraagsystemen) speelt ook een rol bij de functionele beveiliging en databescherming,. Deze keuzes dienen al vroeg in het systeemontwerpproces te worden meegenomen.

Glasvezelnetwerksegmenten zijn immuun voor elektromagnetische storing en elektrische ruis en zijn te gebruiken voor lange netwerksegmenten waarbij systemen over grote oppervlakken zijn verspreid. Glasvezelnetwerken kunnen bovendien bestand zijn tegen sabotage of dit duidelijk merkbaar maken. Dat wil zeggen dat glasvezelverkeer niet kan worden onderschept of gesaboteerd zonder het verkeer te verstoren, waarbij direct de status en de gezondheid van het datanetwerk wordt beïnvloed. Dit zijn allemaal redenen waarom glasvezelnetwerklijnen vaak worden gebruikt in horizontale (permanente) netwerkimplementaties.

Koperen communicatiekabels zijn eenvoudiger te implementeren voor edge-apparaten, omdat de meeste leveranciers koperconnectiviteit standaard inbouwen in hun apparatuur. De keuze voor de juiste koperkabels en afscherming speelt een belangrijke rol bij de databescherming op edge-punten. De specificaties voor TIA-1005-A M.I.C.E zijn vooral van belang in dit deel van het netwerk. In deze standaard staat M.I.C.E. voor Mechanical (mechanisch), Ingress (binnendringing), Chemical (chemisch) en Electromagnetics (elektromagnetisme). Voor het edge-gedeelte van het netwerk kunnen al deze bedreigingen de datastroom en beveiliging in gevaar brengen. Om netwerksystemen tegen deze gevaren te beschermen moeten alle netwerksystemen compleet worden vervangen. De keuze voor netwerkonderdelen, waaronder kabels, afscherming en kabeldraagsystemen, is cruciaal tijdens de ontwerpfase van een kwalitatief hoogwaardig communicatienetwerk

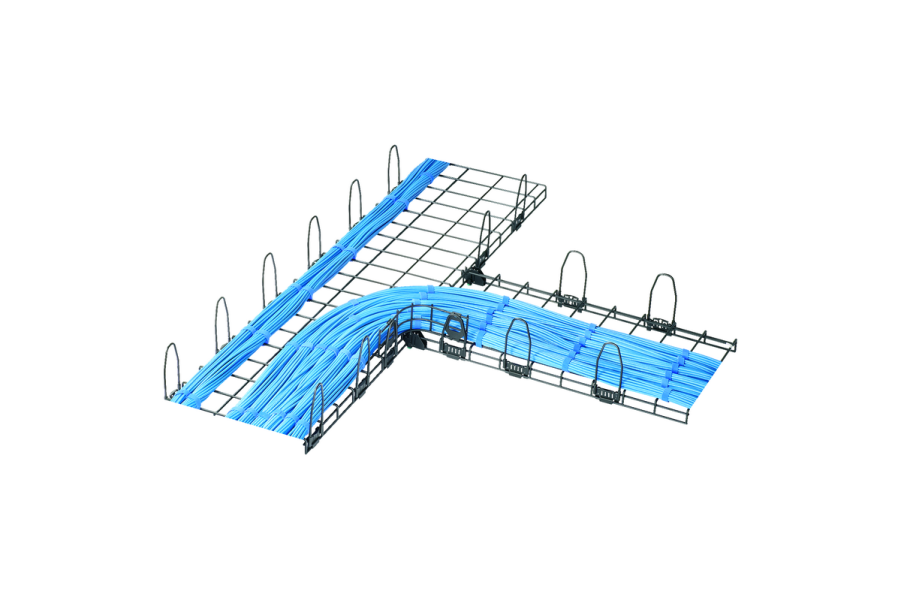

Kabelmanagement is een belangrijk onderdeel van de fysieke infrastructuur, bijvoorbeeld als het gaat om het beveiligen van de kabels en het optimaliseren van de systeembetrouwbaarheid. Het is belangrijk om kabelrouteersystemen te zien als onderdeel van een complete, geïntegreerde en structurele dataoplossing, omdat hiermee krachtige communicatie-, computing- en voedingssystemen effectief kunnen worden beheerd en beschermd. Een goed geplande kabelroute dat meerdere beschermingslagen tegen MICE-risico's omvat, vormt een aanvullende fysieke beveiligingslaag en verbetert de netwerkprestaties. Kabeldraagsystemen bieden een netwerk zowel structurele integriteit als bescherming. Wanneer kabelgoten en -draagsystemen enkel worden gebruikt voor telecommunicatie-apparatuur, draagt dit bij aan de correcte bescherming tegen omgevingsinvloeden en beveiliging van het datanetwerk.

Veiligheid voor edge-systemen

Netwerkkasten zijn belangrijke onderdelen in het fysieke netwerkbeveiligingssysteem. Deze kasten beschermen tegen omgevingsgevaren en menselijke risico's. Ze dragen op meerdere manieren bij aan de netwerkveiligheid door de systeemintegriteit te beschermen, met name wanneer het netwerkverkeer wordt geïsoleerd van de voedingssystemen, die de grootste elektromagnetische storing genereren. Sommige ontwerpers van industriële automatiseringssystemen integreren communicatienetwerken in voedingskasten, zoals aandrijfsystemen of stroomdistributiekasten. Deze aanpak is niet aan te raden voor een betrouwbaar systeem op lange termijn, omdat de elektromagnetische storing uiteindelijk het netwerkverkeer, de data-integriteit en de werking van het systeem zal beïnvloeden. De beste netwerkkasten zijn gescheiden van de automatiserings- en controlesystemen. Verder dienen zij te beschikken over een eigen UPS-voorziening en glasvezel- en koperpatchsystemen voor de verbinding met servers op edge- en systeemniveau. Deze dienen zich in de controleruimte te bevinden, op veilige afstand van de edge-apparaten.

Worden communicatienetwerken toch verwerkt in de industriële besturingskasten, dan dienen speciaal daarvoor opgeleide elektriciëns de NFPA 70E Standard for Electrical Safety in the Workplace te volgen. In NFPA 70E 120.5 (7) is het proces voor het vaststellen van spanningsloosheid beschreven als een bevoegd persoon met een draagbaar testinstrument (voltmeter), die de vereiste persoonlijke beschermingsmiddelen (PBM's) gebruikt en iedere fasegeleider of stroomkringonderdeel op spanning test om het risico op schokken of vlambogen te minimaliseren. Deze traditionele methode van spanningscontrole sluit menselijke fouten echter niet uit. Daarom is inmiddels een uitzondering toegevoegd aan (‘NFPA 70E, 120.5 (7) Exception 1’) om een alternatieve methode te bieden om spanningsloosheid te bevestigen met behulp van een nieuwe productcategorie. Dat kan nu ook met de hulp van AVT’s (Absence of Voltage Testers). Panduit heeft een lijn AVT-apparaten ontwikkeld die permanent in een besturingspaneel of stroomverdeelkast worden geplaatst om te testen op de afwezigheid van spanning. Deze apparatuur test op zowel AC- als DC-spanning en detecteert dus ook capacitieve spanningen. Deze AVT-testers zijn beoordeeld volgens UL1436/SIL3etrouwbare wijze te automatiseren, zonder hierbij technici bloot te stellen aan elektrische gevaren.

Om toegang te krijgen tot de communicatiepoorten (USB of RJ45) van een ingeschakeld besturingssysteem en om risico's op elektrische schokken en vlambogen te beperken, is het raadzaam om verbinding te maken met het communicatienetwerk via goedgekeurde verbindingspunten. Zeker als de stroomvoorziening van een kast actief is en deze tijdens normale werking gesloten is. Daarom verdient het de voorkeur datatoegangspoorten toe te voegen in de kastdeuren, zodat personeel toegang heeft tot communicatie- en voedingsaansluitingen voor bewaking, het oplossen van problemen en andere taken. Om dit dilemma op te lossen dienen datatoegangspoorten te worden geplaatst en geconfigureerd in een passende combinatie van data- en voedingspoorten. Denk aan een datatoegangspoort met USB- en RJ45-poorten en GFCI-stroomvoorziening, eventueel met IP65/IP66-binnendringingsbescherming en voorzien van een vergrendeling.

Beveiliging op edge-niveau

Fysieke beveiliging moet constant worden onderhouden en gewaarborgd. Hiervoor moeten ook de telecommunicatienetwerken worden bewaakt en regelmatig worden gecontroleerd. Een goed gepland netwerkontwerp is een goed begin, maar er blijven altijd beveiligingszorgen. Pas daarom een softwareplatform voor netwerkbewaking toe om netwerkbewerkingen in realtime te bewaken en 24/7 statusrapportages te verzorgen. Dit is een cruciale toevoeging aangezien in fabrieken nu eenmaal vaak suboptimale omstandigheden heersen, waarbij aanvullende netwerkonderdelen, onbekende toevoegingen en veel externe apparaten worden verbonden met open poorten of onbewaakte WLAN-kanalen.

Extra toegevoegde apparaten zijn beveiligingsrisico's die moeten worden geïdentificeerd, bewaakt en weggehouden van toegang tot de bandbreedte voor de normale systeemwerking. Monitoring-toepassingen kunnen dergelijke beveiligingsrisico's direct identificeren en beperken. Of zij kunnen deze verhelpen door de relevante poorten te blokkeren en de systeembeheerders te waarschuwen over de acute dreiging voor het fysieke communicatienetwerk.

ICT-beveiliging vanaf het fysieke netwerkniveau inbouwen

Het datanetwerk moet worden beschouwd als een integraal onderdeel van de hele beveiligingsstrategie die begint bij alle netwerkcomponenten van de fysieke verbindingslaag en doorloopt in de hele infrastructuur. Integratie van het fysieke netwerk in de beveiligingsvisie en -strategie van het bedrijf is een essentiële stap die beheerders en regeltechnici in staat stelt een meerlaags concept te ontwerpen en te implementeren. Dat dient een beveiligingsconcept te zijn dat niet beperkt is tot de directe omgeving van het automatiseringssysteem, een HMI (Human Machine Interface) of een ander netwerkapparaat.

De implementatie van ICT-beveiliging op het fysieke netwerkniveau helpt in de toekomst tijd en kosten te besparen door het reduceren van cyberaanvallen, netwerkstoring, reparaties en vervanging van hardware.

Om de effectiviteit van ICT-beveiliging te waarborgen zijn periodieke audits nodig. Daarmee kan worden vastgesteld of de aangesloten systemen nog steeds vrij zijn van veiligheidslekken en of er nieuwe kwetsbaarheden zijn ontstaan. Onderdeel van een dergelijk auditplan vormen tevens de corrigerende beveiligingsmaatregelen voor noodsituaties. Data vormt steeds vaker ede basis voor het succes van een bedrijf. Daarom is het van groot belang dat bij de beveiliging van de ICT-infrastructuur een beroep wordt gedaan op goed opgeleide infrastructuurontwerpers en zowel deskundige als gecertificeerde installateurs.

Auteurs:

Michael Jammal is senior business development manager of Industrial Automation bij Panduit. Marty Kronz is manager business Development bij Panduit.

MEER WETEN OVER SECURITY EN DE FYSIEKE NETWERKLAAG IN EEN (EDGE-) DATACENTER?

De auteurs van dit artikel - Michael Jammal en Marty Kronz - hebben een whitepaper geschreven over het goed beschermen van de fysieke netwerklaag in zowel datacenters als edge- en IoT-omgevingen. Wilt u daar meer over weten? Ga dan naar https://connected-infrastructures.info/nl/. Hier kunt u deze whitepaper gratis downloaden.